Хакерская ос. Лучшие дистрибутивы Linux для взлома

Начну свой рассказ с анекдота. Решили как-то Винни-Пух (ВП) и Пятачок (П) взять интервью у снежного человека. Ходили, искали, так и не нашли. Добрались до гор Сибири. Там ВП говорит:

"Пятачок давай разделимся, а то мы с тобой никогда его не найдем!"

Так и сделали. ВП искал, искал, никого нет. Решил найти Пятачка. Ходил, бродил, вдруг видит Пятачок лежит мертвый с разорванным ртом, а рядом диктофон валяется. ВП включил диктофон и слышит:

-Товарищ снежный человек, можно взять у вас интервью?

-Бери!

-Но...

-Бери!

-Но это же не интервью!

-Бери!

-А-а-а!

...

Вот и я решил взять интервью, не у снежного человека, конечно же;),

а у хакеров, людей, которых достаточно сложно найти и которые могут много чего интересного рассказать. Всем я задавал одинаковые вопросы (очень уж хотелось выяснить, чем отличаются между собой эти невидимки;), не все из которых имеют отношения к компьютерам. Не буду особо вдаваться в то, как я находил реальных хакеров (оставлю это профессиональной тайной), скажу лишь, что некоторые из них достаточно известны в узких кругах, других

порекомендовали знающие люди, третьих приходилось искать самому.

Интервью №1 (Sidex)

1) Нужна ли Вам известность?

Меня не интересует "массовая" известность. Такая чтобы, обо мне говорили обыватели и писали в журналах, далёких от компьютерной безопасности, и компьютеров вообще. Например, мне несимпатична популярность пресловутого Митника, Левина или последней "звёздочки" - Mafia Boy`я. Скорее интересует "узкая" известность среди людей наиболее компетентных и авторитетных. Как говорилось "лучше меньше, да лучше".

2) Как стать хакером?

Никто не спрашивает: как стать обрубщиком ватников? Тогда почему вопрос имеет отношения к "специальности"

- хакер? Это не более чем миф для вскормки подростков: ты станешь хакером, мы научим быть тебя хакером, ты должен стать хакером, американское "How become a hacker". Я же хотел, чтобы молодые люди, задающиеся поднятым вопросом, сменили его на: как стать специалистом по компьютерной безопасности? Тут я бы советовал получить максимум фундаментальных знаний, как то: работа с различными операционными системами, разнообразное программирование, иностранные языки (общения:), протоколы коммуникации, аппаратное устройство техники и т.д. А получив необходимое в нужном объёме, обратиться к более конкретным источникам информации: новостным лентам/сайтам, рассылкам по безопасности, контактам со знающими людьми в интересующей области, тем же книгам, и, конечно, актуальной периодике, вроде того же журнала "Хакер".

3) Ваша любимая книга?

Ирвин Шоу "Богач, бедняк", "Хлеб по водам"; William Gibson

"Burning Chrome".

4) Ваша любимая музыка?

Электронная "фундаментальная" музыка: Kraftwerk, Future sound of London, The Orb, Orbital. И современные эксперименты: Dust brothers, Chemical brothers (ранние и самые последние работы), Primal scream, Apollo 440, Paul Oakenfold, easy listening от Cafe del

Mar.

5) Ваше любимое кино?

Очень тронул фильм "Бойцовский клуб". Но его массовость и неглубина идеи, не позволяют назвать его любимым. Итого, затрудняюсь назвать любимое кино, т.к. логичным было бы написать здесь западный фильм. Я же не постеснялся бы назвать - "Хрусталёв, машину" от супер-режиссёра Германа, что, к сожалению, лишь изредка радует нас своими работами. Из совсем небюджетного кино - "Железная пята олигархии" "нежного"-Баширова.

Ну во-первых, не нужно путать хакера и кракера.... Ломал я разные программульки, но "ломы" мне не запоминаются - в них нет интереса. Интереснее созидать, чем ломать.

9) Есть ли у вас девушка?

Смешной вопрос, разумеется - русские;-). Хотя дело не в национальности...

Linux, Solaris, WinNT

Для разных задач - разные ОС, тут нет и не может быть однозначного ответа.

компьютером?

От 12 до 24.

15) Что Вы думаете о Гейтсе?

Человек, сделавший состояние на человеческой лени и глупости. Приход Гейтса был неизбежен, не было бы его - был бы кто-то другой.

Интервью №4 (TEN)

1) Нужна ли Вам известность?

2) Как стать хакером?

3) Ваша любимая книга?

"Как программировать на C++"

4) Ваша любимая музыка?

5) Ваше любимое кино?

"Иван Васильевич меняет профессию"

7) Самый запомнившийся взлом.

Взлом, когда тебя ловят - самый запоминающийся взлом:).

8) Кого вы считаете самым выдающимся хакером?

Кевин Митник.

9) Есть ли у вас девушка?

10) Хакеры какой национальности самые лучшие?

Русские, конечно.

11) Какие операционные системы стоят на Вашем компьютере?

WinNT 4.0 Workstation и FreeBSD.

12) Какую ОС Вы считаете лучшей?

13) Сколько часов в день вы проводите за

компьютером?

Не меньше 7.

14) На каких языках программируете?

15) Что Вы думаете о Гейтсе?

Хе-Хе! Что я думаю о Гейтсе? Козёл он!

Интервью №5 (Blackhole)

1) Нужна ли Вам известность?

Нет, совсем не нужна.

2) Как стать хакером?

Любить программирование и виртуозно знать его корни - Ассемблер.

3) Ваша любимая книга?

"Война и мир" Толстого.

4) Ваша любимая музыка?

Иоган Себастьян Бах. Сейчас, например, звучат великолепные "Французские сюиты".

5) Ваше любимое кино?

Перечисление заняло бы слишком много времени. Смотрю по настроению.

7) Самый запомнившийся взлом.

Это запрещено законодательством РФ 😉

8) Кого вы считаете самым выдающимся хакером?

Кевина Митника и Роберта Морриса.

9) Есть ли у вас девушка?

Конечно, есть.

10) Хакеры какой национальности самые лучшие?

У меня нет такой статистики. Думаю, что каждый может достигнуть успехов.

11) Какие операционные системы стоят на Вашем компьютере?

MS DOS и Windows NT.

12) Какую ОС Вы считаете лучшей?

13) Сколько часов в день вы проводите за

компьютером?

14) На каких языках программируете?

Ассемблер, C++ и Java.

15) Что Вы думаете о Гейтсе?

Молодец. Но его (Microsoft) языки программирования мне не по душе. И то, что он сделал с Java тоже не делает ему чести.

Спасибо.

Интервью №6 (VirVit)

1) Нужна ли Вам известность?

Смотря в какой сфере жизни.

2) Как стать хакером?

Учиться и еще раз учиться... А так же практиковаться...

3) Ваша любимая книга?

Архитектура ОС UNIX.

4) Ваша любимая музыка?

Rock-n-roll, rock, funk

5) Ваше любимое кино?

8) Кого вы считаете самым выдающимся хакером?

Не интересуюсь известными личностями, хотя Митник...

9) Есть ли у вас девушка?

10) Хакеры какой национальности самые лучшие?

11) Какие операционные системы стоят на Вашем компьютере?

Win98, Linux Black Cat 6.02

12) Какую ОС Вы считаете лучшей?

13) Сколько часов в день вы проводите за

компьютером?

14) На каких языках программируете?

C, C++, Asm, FoxPro.

15) Что Вы думаете о Гейтсе?

Ничего. Оказался в нужное время в нужном месте.

Интервью №7 (Myztic)

1) Нужна ли Вам известность?

Среди других хакеров, не помешало бы.

2) Как стать хакером?

Нужно иметь огромное терпение и желание учиться этому.

3) Ваша любимая книга?

"Атака на интернет".

4) Ваша любимая музыка?

HardCore techno.

5) Ваше любимое кино?

7) Самый запомнившийся взлом.

8) Кого вы считаете самым выдающимся хакером?

9) Есть ли у вас девушка?

10) Хакеры какой национальности самые лучшие?

Русские естессно.

11) Какие операционные системы стоят на Вашем компьютере?

Linux RH7.0 и Win98

12) Какую ОС Вы считаете лучшей?

Трудно сказать, в целом хорошие юниксо-подобные ОС.

13) Сколько часов в день вы проводите за

компьютером?

14) На каких языках программируете?

15) Что Вы думаете о Гейтсе?

Умный перец, додумался продавать софт, а вообще он жадный.

Вот такие пирожки 😉 Жаль только, что искренностью они не блещут (видно ведь как отвечают на вопрос про самый запомнившийся

взлом), но ведь, чтоб получать ответы на такие вопросы, надо быть одним из них. А они такие вопросы друг другу не задают...

Дистрибутивы Linux могут быть разделены на различные категории, в зависимости от назначения и предполагаемой целевой группы. Серверы, обучение, игры и мультимедиа являются одними из популярных категорий дистрибутивов Linux.

Для пользователей, беспокоящихся о безопасности, существует несколько дистрибутивов, который предназначены для усиленной защиты приватности. Эти сборки гарантируют защиту от отслеживания вашей активности при серфинге в сети.

Тем не менее, в нашей подборке представлены не только дистрибутивы с акцентом на конфиденциальность, но и дистрибутивы для проведения тестирований вторжений. Эти сборки специально предназначены для анализа и оценки безопасности системы и сети и содержат широкий спектр специализированных инструментов для тестирования систем на потенциальные уязвимости.

Дистрибутив на базе Ubuntu, разработанный для тестирования вторжений. За счет использования XFCE в качестве стандартного оконного менеджера, работает очень быстро.

Репозитории программных решений постоянно обновляются, чтобы пользователь всегда имел дело с последними версиями встроенных инструментов, которые позволяют выполнять анализ веб-приложений, стресс-тесты, оценку потенциальных уязвимостей, привилегий и многое другое.

В отличие от других дистрибутивов, которые включают большой набор различных приложений, Backbox не содержит подобной избыточности. Здесь Вы найдете только лучшие инструменты для каждой отдельной задачи или цели. Все инструменты отсортированы по категориям, что упрощает их обнаружение.

На Википедии представлены краткие обзоры многих встроенных инструментов. Несмотря на то, что Backbox первоначально создавался исключительно для тестирования, дистрибутив также поддерживает сеть Tor, которая поможет скрыть ваше цифровое присутствие.

Kali

Вероятно, самый популярный дистрибутив для тестирования на проникновения, основанный на Debian Wheezy. разработан компанией Offensive Security Ltd и является продолжением более раннего проекта BackTrack Linux.

Kali доступ в виде 32-битных и 64-битных ISO-образов, которые можно записать на USB-носитель или CD диск, или даже установить на жесткий диск или твердотельный накопитель. Проект также поддерживает архитектуру ARM и может запускаться даже на одноплатном компьютере Raspberry Pi, а также включает огромное количество инструментов анализа и тестирования. Основным рабочим столом является Gnome, но Kali позволяет создать персонализированный ISO-образ с другой средой рабочего стола. Этот гибко настраиваемый дистрибутив позволяет пользователям даже изменять и пересобирать ядро Linux, чтобы соответствовать конкретным требованиям.

О популярности Kali можно судить по тому, что система является совместимой и поддерживаемой платформой для MetaSpoilt Framework - мощного инструмента, который позволяет разрабатывать и выполнять код эксплойта на удаленном компьютере.

Доступный для 32-битных и 64-битных машин, является дистрибутивом для тестирования вторжений, который основан на Gentoo Linux. Пользователи Gentoo могут дополнительно устанавливать Pentoo, который будет инсталлироваться поверх основной системы. Дистрибутив основан на XFCE и поддерживает сохранение изменений, поэтому при отключении USB-носителя, все примененные изменения будут сохранены для будущих сессий.

Встроенные инструменты делятся на 15 различных категорий, например, Exploit, Fingerprint, Cracker, Database, Scanner и т.д. Будучи основанным на Gentoo, дистрибутив унаследовал набор защитных функций Gentoo, которые позволяют выполнять дополнительные настройки безопасности и более детально управлять дистрибутивом. Вы можете использовать утилиту Application Finder для быстрого обнаружения приложений, расположенных в различных категориях.

Поскольку дистрибутив основан на Gentoo, потребуется выполнить некоторые манипуляции, чтобы заставить работать сетевую карту и другие аппаратные компоненты. При загрузке выберите опцию проверки и настройте все ваши устройства.

Основанный на Ubuntu, данный дистрибутив разработан для обнаружения вторжений и мониторинга сетевой безопасности. В отличие от других дистрибутивов для пентестинга, которые носят скорее наступательный характер, представляет собой более оборонительную систему.

Тем не менее, проект включает большое количество инструментов наступательного толка, которые встречаются в других дистрибутивах для тестирования на проникновение, а также инструменты мониторинга сети, например, сниффер пакетов Wireshark и утилита обнаружения вторжений Suricata.

Security Onion построен вокруг XFCE и включает все самые необходимые приложения, имеющиеся в Xubuntu. Security Onion не предназначен для любителей, а скорее подойдет опытным специалистам, которые имеют определенный уровень знаний в области мониторинга сети и предотвращения вторжений. К счастью проект постоянно сопровождается подробными руководствами и видеоуроками, чтобы помочь в работе с сложным встроенным ПО.

Caine

Учетная запись по умолчанию: root:blackarch. BlackArch имеет размер более 4 гигабайт и поставляется с несколькими различными оконными менеджерами, включая Fluxbox, Openbox, Awesome.

В отличие от других дистрибутивов для тестирования на проникновение, BlackArch также может использоваться в качестве инструмента повышенной конфиденциальности. Кроме различных инструментов анализа, мониторинга и тестирования, дистрибутив также включает инструменты защиты от слежения, в частности sswap и ropeadope для безопасного стирания содержимого файла подкачки и системных журналов соответственно и многие другие программы для обеспечения приватности.

Разработанный итальянской сетью Frozenbox, посвященной IT-безопасности и программированию, основанный на Debian, может использоваться для тестирования вторжений и поддержания конфиденциальности. Также как BlackArch, Parrot Security OS является дистрибутивом плавающего релиза. Логин по умолчанию для Live-сессии: root:toor.

Устанавливаемый Live-образ предлагает несколько опций загрузки, например, устойчивый режим или устойчивый режим с шифрованием данных. Кроме аналитических инструментов, дистрибутив включает несколько программ для анонимности и даже криптографическое ПО.

Персонализируемая среда рабочего стола Mate предлагает привлекательный интерфейс, а сам Parrot Security OS работает очень шустро даже на машинах с 2 гигабайтами ОЗУ. В систему встроено несколько нишевых утилит, например, apktool - инструмент изменения APK файлов.

Для пользователей, которые заботятся о приватности, в дистрибутиве предусмотрена специальная категория приложений, где пользователи могут включить анонимный режим серфинга в Интернете (используются сети Tor) за один клик.

JonDo

Если вы хотите начать карьеру в сфере информационной безопасности или вы уже работаете как профессионал в этой сфере, или вы просто заинтересованы в этой конкретной области знаний, мы найдем достойный Linux дистрибутив, который подходит для вашей цели.

Есть бесчисленное множество дистрибутивов Linux для различных задач. Некоторые из них предназначены для решения конкретных вопросов, другие предоставляют богатый выбор различных интерфейсов.

Сегодня мы увидим дистрибутивы linux для взлома, одни из лучших, а также для тестирования и проникновения. В основном здесь перечислены различные дистрибутивы с упором на безопасность Эти дистрибутивы Linux предоставляют различные инструменты, которые необходимы для оценки сетевой безопасности и других подобных задач.

Kali Linux - наиболее широко известный Linux дистрибутив для "этического хакерства" с возможностью тестирования на проникновение. Известный как дистрибутив Linux для тестирования безопасности, Kali Linux был разработан в целях наступательной безопасности и предшественником Kali Linux на этом пути был BackTrack, созданный на базе нескольких дистрибутивов Linux.

Kali Linux основан на Debian. Он поставляется с большим количеством инструментов для тестов на проникновение в различных областях безопасности и анализа. Теперь он следует модели роллинг-релизов, которая означает, что каждый инструмент вашего дистрибутива всегда будет актуален.

Дистрибутивы linux для взлома разнообразны и многофункциональны, среди которых Kali Linux - пожалуй, самая передовая платформа для тестов на проникновение. Дистрибутив поддерживает широкий спектр устройств и аппаратных платформ. Кроме того, Kali Linux предоставляет приличный набор документации, а также большое и активное сообщество.

BACKBOX

BackBox - linux для взлома, дистрибутив, основанный на Ubuntu, разработан для тестов на проникновение и оценки безопасности. Это один из лучших дистрибутивов в своей области.

У BackBox есть свое собственное хранилище программного обеспечения, обеспечивающее последние стабильные версии различных наборов инструментов для анализа сети и наиболее популярных приложений для "этического взлома". Он разработан с упором на минимализм и использует окружение рабочего стола XFCE. Он обеспечивает быстрый, эффективный, настраиваемый и полноценный опыт работы. У BackBox также есть целое сообщество, готовое помочь по любым вопросам.

PARROT SECURITY OS

Parrot Security OS - Linux для тестирования безопасности и относительно новый игрок в этой сфере. Frozenbox Network стоит за развитием этого дистрибутива. Целевая аудитория Parrot Security OS - тестеры возможностей проникновения в различные системы, которые нуждаются в дружественной обстановке с онлайн-анонимностью, а также в зашифрованной системе.

Parrot Security OS базируется на Debian и использует MATE в качестве среды рабочего стола. Почти любой известный инструмент для тестов на проникновение можно найти здесь, наряду с некоторыми эксклюзивными пользовательскими инструментами от Frozenbox Network. И да, он доступен в качестве роллинг-релиза.

BLACKARCH

BlackArch - linux для взлома, дистрибутив для тестирования на проникновение и исследование безопасности, построенный на основе Arch Linux.

У BlackArch есть свой собственный репозиторий, содержащий тысячи инструментов, организованных по различным категориям и этот список растет с каждым днем.

Если вы уже являетесь пользователем Arch Linux, вы можете настроить под себя инструменты, находящиеся в коллекции BlackArch.

DEFT LINUX

DEFT Linux - дистрибутив, созданный для компьютерного анализа, с целью запуска системы (LiveCD) для определения поврежденных или испорченных устройств, подключенных к компьютеру, которые запускаются найти в ходе загрузки.

DEFT в паре с DART (Digital Advanced Response Toolkit) - система анализа компьютера для Windows. Он использует окружение рабочего стола LXDE и приложение WINE для запуска инструментов Windows.

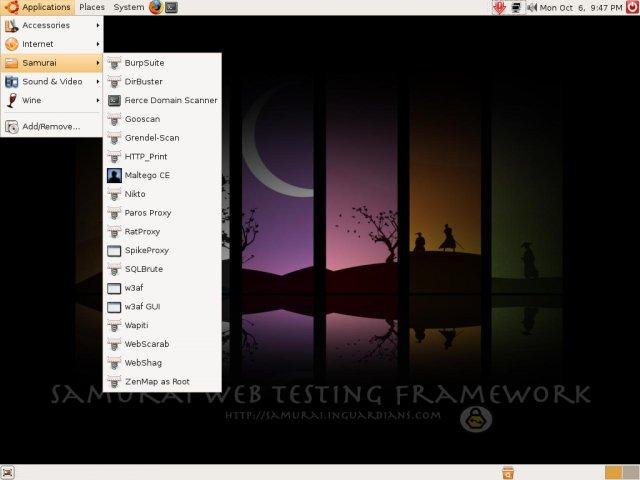

Samurai Web Testing Framework

Этот инструмент разработан с единственной целью - тестирование на проникновение в Интернет. Другое отличие от остальных дистрибутивов состоит в том, что здесь речь идет о виртуальной машине, поддерживаемой Virtualbox и VMWare.

Samurai Web Testing Framework основан на Ubuntu и содержит лучшие бесплатные инструменты с открытым исходным кодом с акцентом на тестирование сайтов и их атаку.

Samurai Web Testing Framework также включает в себя предварительно сконфигурированные Wiki, созданные специально для хранения информации во время тестов на проникновение.

PENTOO LINUX

Pentoo базируется на Gentoo Linux. Это дистрибутив ориентирован на безопасности и тестах на проникновение, и доступен в качестве LiveCD с поддержкой сохранения состояния (сохранение любых изменений, сделанных в ходе сеанса работы, которые будут доступны при следующей загрузке, если вы используете USB-накопитель).

Pentoo - Gentoo с большим количеством настраиваемых инструментов, функций ядра и многого другого. Он использует окружение рабочего стола XFCE. Если вы уже являетесь пользователем Gentoo, вы можете установить Pentoo как дополнение к уже установленной системе.

CAINE

Caine - окружающая среда для помощи в анализе компьютера, создан как проект цифрового анализа и полностью сосредоточен на нем.

Caine поставляется с богатейшим набором средств, разработанных специально для оценки и анализа систем. Проект предлагает отличную среду, которая организована с целью интеграции существующих программных средств таких, как модульное ПО и удобный графический интерфейс. Основные задачи проекта, которые CAINE гарантирует: среда, которая поддерживает цифровой анализ в течение всех четырех фаз исследования, интуитивно понятный графический интерфейс, уникальные рабочие инструменты.

Network Security Toolkit

Network Security Toolkit - Linux для тестирования безопасности, представляет собой загрузочный LiveCD на основе Fedora. Он обеспечивает профессионалов в области безопасности и сетевых администраторов широким спектром инструментов сетевой безопасности с открытым исходным кодом.

У Network Security Toolkit есть расширенный веб-интерфейс пользователя для системного/сетевого администрирования, навигации, автоматизации, мониторинга сети, анализа и конфигурации многих приложений, которые находятся в дистрибутиве Network Security Toolkit.

Fedora Security Spin

Fedora Security Spin представляет собой вариант Fedora, предназначенный для аудита безопасности и тестирования, а также может быть использован для обучения.

Цель данного дистрибутива - поддержка студентов и преподавателей, в то время как они практикуют или обучаются методологии в области информационной безопасности, безопасности веб-приложений, компьютерного анализа, экспертной оценки и так далее.

BUGTRAQ

Bugtraq - дистрибутив Linux с огромным диапазоном взламывающих, анализирующих и прочих инструментов. Если вы ищете дистрибутивы linux для взлома, вероятно, Bugtraq один из них.

Bugtraq доступен с рабочим окружением XFCE, GNOME и KDE на основе Ubuntu, Debian и OpenSUSE. Он также доступен на 11-ти различных языках.

Bugtraq содержит огромный арсенал средств тестирования на проникновение - мобильный анализ, исследование вредоносных программ, наряду с инструментами, специально разработанными с помощью Bugtraq-сообщества.

ARCHSTRIKE

ArchStrike (ранее известный как ArchAssault) - проект, основанный на Arch Linux для тестеров в области проникновения и профессионалов в области безопасности.

Дистрибутивы linux для взлома поставляются с широким диапазоном программного обеспечения, как и ArchStrike, который оснащен всеми лучшими приложениями Arch Linux с дополнительными инструментами для тестирования на проникновение и кибер-безопасности. ArchStrike включает в себя тысячи инструментов и приложений, разделенные на группы пакетов по категориям.

Совсем недавно мне нужно было установить на компьютер чистую систему для проверки работы некоторых драйверов. Чесно признаюсь я начал с того что искал способ развернуть на флешке уже готовую систему и загрузится с нее. Та еще задача я вам скажу. Тем не менее в процессе мне удалось получить некоторый большой опыт в этом вопрос чем я с удовольствием делюсь с вами. Тем более что в арсенале хакера должна быть по любому мультизагрузочная флешка со всеми необходимыми инструментами.

Мультизагрузочный накопитель помогает выполнять проверку железа, готовить компьютеры к установке ОС, бэкапить данные и удалять любые зловреды. А также ломать пароли и копаться в системе сколько душе угодно.

Когда в BIOS появилась опция загрузки с USB-накопителей, жизнь хакеров навсегда изменилась. С тех пор при помощи крохотного устройства за любым компьютером стало можно делать что угодно, не вскрывая его корпус и не привлекая внимания. Получить полный контроль над системой можно, только выйдя за ее пределы.

Сегодня с флешки может загрузиться практически любая операционка. Многие ОС вообще создают слой аппаратных абстракций HAL прямо в процессе инсталляции или тестовой установки на RAM drive. Начиная с Windows XP доступна удобная среда предустановки - WinPE. Сейчас она доросла до версии 5.1 и базируется на Windows Kits 8.1 Update. После некоторых модификаций WinPE позволяет делать почти все то же, что и установленная Windows. Например, устанавливать драйверы не только в процессе загрузки, но и после нее.

Приверженцы «старой школы» наверняка оценят FreeDOS. Она достаточно всеядна - ей подойдет любая платформа x86. В этой операционке доступны даже браузер и медиаплеер. Современные дистрибутивы Linux легко запускаются в режиме Live, а некоторые даже имеют функцию сохранения изменений после перезагрузки - USB persistence. Многие программы для восстановления данных и антивирусной защиты сами создают образы загрузочных дисков, которые можно поместить на флешку. Словом, выбор компонентов для мультизагрузки очень большой.

Загрузившись в режиме WinPE, ты сможешь с помощью соответствующих утилит менять в установленной ОС Windows пароли, системные файлы и настройки реестра, которые заблокированы даже для админа. Системы со сквозным шифрованием и дополнительной защитой так просто не одолеть, но рядовой домашний или офисный компьютер - легко. Отдельные программы позволяют получить полный контроль над железом, также невозможный в обычных условиях из-за ограничений на уровне прав, драйверов и служб. Весь этот набор

инструментов часто записывают на разные носители, поскольку они отличаются по требованиям и конфликтуют друг с другом, но есть способы объединить многие из них в универсальную сборку. Этим мы и займемся.

Нам понадобятся:

флешка емкостью от 8 Гбайт;

загрузчик GRUB;

набор образов с желаемыми программами и операционными системами;

утилита WinContig;

программа WinSetupFromUSB (опционально).

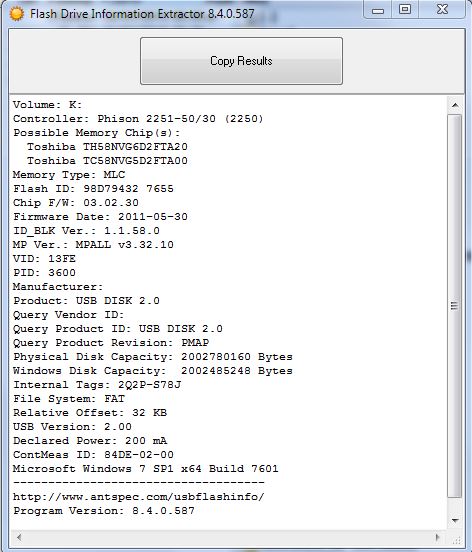

КАК ВЫБРАТЬ ФЛЕШКУ ИЗ ИМЕЮЩИХСЯ

Узнать наверняка, что находится внутри конкретной флешки, можно только после покупки. Обойтись без вскрытия ее корпуса помогает база данных iFlash и утилиты для идентификации по VID/PID. Среди многих аналогов бесплатная утилита Flash Drive Information Extractor производства компании ANTSpec Software - единственная, корректно работающая с USB 3.0 и новыми контроллерами.

Каждая перезапись уменьшает ресурс памяти, поэтому модели с чипами TLC лучше не использовать. Современные чипы NAND MLC делятся по ресурсу на два класса: 3K (до 3000 циклов перезаписи) и 5K (до 5000 циклов перезаписи). Последние ставят в дорогие SSD, и обнаружить такой чип внутри флешки маловероятно. Память SLC с ресурсом до ста тысяч циклов и сейчас выпускается только для SSD корпоративного класса и буферов гибридных накопителей. Флешки с такой памятью перестали делать много лет назад.

В окне Flash Drive Information Extractor отображается тип чипов памяти, их предположительный производитель и максимальная сила тока. По ней можно судить о потребляемой мощности, а значит - прогнозировать степень нагрева флешки и ее способность длительно работать в проблемных условиях. На заре производства USB-Flash они оснащались качественным термоинтерфейсом, схемой стабилизации питания, защиты от помех и даже от переполюсовки. Современные модели, как правило, совершенно беззащитны. Теперь флешки - это не высокие технологии, а расходный материал.

GRUB - GRAND UNIFIED BOOTLOADER

Загрузчик GRUB далеко не единственный, но очень удобный вариант создания мультизагрузки. Он универсален, поддерживает как старые, так и все современные технологии загрузки. К тому же синтаксис команд для других загрузчиков (в частности, Syslinux) легко переписывается в строчки меню GRUB.

Превратить флешку в мультизагрузочную сегодня крайне просто - ручные операции сведены к минимуму, есть множество готовых утилит, отработанных методик, и давно реализована поддержка новых файловых систем. Если нет нужды работать с чистым досовским окружением и старыми программами непосредственно на разделе флешки, то можно смело форматировать ее в NTFS.

Для установки Windows 8, 8.1, 10 и некоторых других операций это вообще обязательное условие. Изначально все флешки продаются с разделом FAT32. Создать раздел NTFS может сам инсталлятор GRUB - главное, не ошибиться при выборе диска. Предварительно нужно очистить флешку, переписав вседанные на другой носитель. Теперь остается выбрать ее из списка в окне Grub4DOS USB Installer и нажать «Установка». Через несколько секунд все операции будут завершены, подтверждением чему станет файл menu.lst в корне флешки. Это лишь пример меню, который мы скоро будем править.

СОЗДАЕМ НАБОР

Перед началом работы советую Установка GRUB на флешку одним кликом прочесть статью полностью и заранее скачать все необходимое по указанным в тексте ссылкам. Каждая из них

была проверена, как и процедура мультизагрузки. Начнем с простого: скачаем программу для диагностики оперативной памяти MemTest86 Free (подробности смотри в статье « »). Ее целесообразно поместить сверху списка будущего меню, так как первый пункт выбирается автоматически через несколько секунд. Если пропустишь момент, то просто нажмешь Esc, избегая долгого ожидания загрузки чего-то более тяжелого. Для современных компьютеров с DDR4 понадобится версия 6.1.0 или новее. Она же включает релиз 4.3.7, который автоматически загрузится при определении старых типов памяти.

title MemTest86 v.6.1.0 map /img/MemTest86-610.iso (0xFF) map --mem /img/MemTest86-610.iso (0xFF) map --hook chainloader (0xFF)

title MemTest86 v . 6.1.0 map / img / MemTest86 - 610.iso (0xFF ) map -- mem / img / MemTest86 - 610.iso (0xFF ) map -- hook chainloader (0xFF ) |

title MemTest86+ v.5.01 map /img/MemTest86p-501.iso (0xFF) map --mem /img/MemTest86p-501.iso (0xFF) map --hook chainloader (0xFF)

title MemTest86 + v . 5.01 map / img / MemTest86p - 501.iso (0xFF ) map -- mem / img / MemTest86p - 501.iso (0xFF ) map -- hook chainloader (0xFF ) |

Меняется только название и ссылка на образ, однако далеко не все ISO можно загружать таким простым методом. Зато, помимо ISO, на флешку можно поместить образы в формате IMA. Ради эксперимента добавим набор утилит от [email protected] , среди которых есть программа для сброса пароля любой учетной записи и разблокировки аккаунтов в Windows. В среде WinPE она работает с Windows от версии 2000 до 8.1 включительно, а также Windows Server (2000– 2012). Релиз для DOS гораздо старее и официально поддерживает только сброс паролей в XP, хотя файлы SAM порой находит и в более свежих версиях Windows. Скачивается утилита все так же в виде образа ISO, но внутри него есть файл floppy_2.88.00.ima, который ради экономии места можно извлечь, переименовать и загружать напрямую. Способ здесь уже другой - эмуляция FDD.

title [email protected] toolkit with Password Changer find --set-root /IMG/active.ima map --mem /IMG/active.ima (fd0) map --hook chainloader (fd0)+1 rootnoverify (fd0)

title Active @ toolkit with Password Changer find -- set - root / IMG / active . ima map -- mem / IMG / active . ima (fd0 ) map -- hook chainloader (fd0 ) + 1 rootnoverify (fd0 ) |

Набор утилит [email protected] для DOS запускается с NTFS

Набор утилит [email protected] для DOS запускается с NTFS

Продолжить ностальгировать можно будет позже в среде FreeDOS, а сейчас мы займемся более актуальными вещами. Интегрируем в мультизагрузку набор средств диагностики и восстановления - . Подписчики программы Software Assurance могут его создать с помощью комплекта Microsoft Desktop Optimization Pack, а остальные - попросить у знакомого админа или найти в интернете. Получив образ, просто откроем его и скопируем каталог ERDC в корень флешки. В меню добавим следующие строчки:

title MS DaRT map --unmap=0:0xff map --unhook root (hd0,0) chainloader /ERDC/bootmgr

title MS DaRT map -- unmap = 0 : 0xff map -- unhook root (hd0 , 0 ) chainloader / ERDC / bootmgr |

Запуск Microsoft DaRT

Запуск Microsoft DaRT

Альтернативный вариант - ничего не распаковывать, а загружать версии дисков восстановления x86- и x64-систем прямо из образов, созданных на своем компьютере:

title Win 7 x86 Recovery find --set-root /img/W7-x86-Repair.iso map /img/W7-x86-Repair.iso (hd32) map --hook root (hd32) chainloader (hd32) title Win 7 x64 Recovery find --set-root /img/W7-x64-Repair.iso map /img/W7-x64-Repair.iso (hd32) map --hook root (hd32) chainloader (hd32)

title Win 7 x86 Recovery find -- set - root / img / W7 - x86 - Repair . iso map / img / W7 - x86 - Repair . iso (hd32 ) map -- hook root (hd32 ) chainloader (hd32 ) title Win 7 x64 Recovery find -- set - root / img / W7 - x64 - Repair . iso map / img / W7 - x64 - Repair . iso (hd32 ) map -- hook root (hd32 ) chainloader (hd32 ) |

Способ с распаковкой надежнее и менее требователен к объему оперативной памяти. Второй способ удобнее и быстрее для интеграции.

Установка Windows с USB-накопителей имеет свои особенности. Для Windows 7 достаточно скопировать все файлы из образа на флешку (например, с помощью UltraISO) и написать простую команду в меню GRUB:

title Windows 7 Setup root (hd0,0) chainloader /bootmgr boot

title Windows 7 Setup root (hd0 , 0 ) chainloader / bootmgr boot |

Ручная интеграция нескольких установочных дистрибутивов Windows на одной флешке - тема для отдельной статьи, как и пошаговое создание сборок на основе WinPE. Здесь же мы возьмем для примера готовые и сосредоточимся на режиме Live USB.

На следующем шаге добавим самый универсальный инструмент - сборку на основе WinPE. Для старых компьютеров подойдет Alkid Live CD, а для новых - Xemom1. Разумеется, можно взять и другие - механизм их загрузки типовой. Главное, не допускать конфликтов на уровне общих имен каталогов и разных версий файлов. Например, каталог BOOT встречается во многих сборках, а EFI нужен для установки последних версий Windows.

Интеграция Alkid Live CD проходит в три простых этапа. Сначала распаковываем из образа в корень флешки файлы bootfont.bin и A386ntdetect.com, а также каталог PLOP. Затем копируем на флешку каталоги A386 и PROGRAMS целиком, после чего переименовываем A386 в miniNT. В меню добавляем следующие строки:

title Alkid Live USB Full find --set-root /MININT/setupldr.bin chainloader /MININT/setupldr.bin

title Alkid Live USB Full find -- set - root / MININT / setupldr . bin chainloader / MININT / setupldr . bin |

Добавление сборок на основе последних версий WinPE происходит подобным образом. В них всегда есть каталог с образами WIM, который надо скопировать в корень флешки целиком. В нем же будет находиться загрузчик BOOTMGR. Его мы и вызовем через меню.

title Win PE 5.0 (Xemom1, unpacked) find --set-root /W81X/bootmgr chainloader /W81X/bootmgr

title Win PE 5.0 (Xemom1 , unpacked ) find -- set - root / W81X / bootmgr chainloader / W81X / bootmgr |

ПЕРЕБОРЩИК ПАРОЛЕЙ И KALI LINUX

Установленный локально GRUB сам по себе имеет функцию руткита. Он всегда загружается до операционной системы, выполняет заданный набор команд, а затем вызывает штатный загрузчик ОС либо тот, который ты сам ему укажешь.

Сброс пароля - быстрый, но грубый метод. Если надо скрыть следы проникновения, то придется потрудиться над подбором. Для этого в любом случае понадобятся файлы SAM и SYSTEM, которые без труда копируются при загрузке с флешки любой операционки, понимающей NTFS. Добавленные в сборку WinPE утилиты Elcomsoft помогут справиться с защитой BitLocker и другими недоразумениями.

Записав на флешку две версии WinPE, ориентированные на старые (x86, BIOS, MBR) и новые (x86-64, UEFI, GPT) компьютеры, ты получишь универсальную среду для запуска хакерского софта. Без ограничений установленной системы можно править файл hosts, подменять драйверы и библиотеки, а в редакторе реестра - убирать команды автозагрузки хитрых троянов или

добавлять свои.

Как бы ни была удобна WinPE, у хакера остается масса задач, которые можно решить только в Linux. Со второй версии в Kali Linux появился удобный инструмент создания кастомных образов ISO - с любыми пакетами, иксами и подключением скриптов в процессе сборки. Как и прежде, их можно запускать с флешки в режиме Live или Persistence. В документации описано, как записать Kali на отдельную флешку, а мы добавим его в мультизагрузку.

title Kali 2.0 Lite set ISO=/img/kali-linux-light-2.0-i386.iso partnew (hd0,3) 0x00 %ISO% map %ISO% (0xff) || map --mem %ISO% (0xff) map --mem --heads=0 --sectors-per-track=0 %ISO% (0xff) map --hook root (0xff) || rootnoverify (0xff) chainloader (0xff)

title Kali 2.0 Lite set ISO = / img / kali - linux - light - 2.0 - i386 . iso partnew (hd0 , 3 ) 0x00 % ISO % map % ISO % (0xff ) || map -- mem % ISO % (0xff ) map -- mem -- heads = 0 -- sectors - per - track = 0 % ISO % (0xff ) map -- hook root (0xff ) || rootnoverify (0xff ) chainloader (0xff ) |

АНТИВИРУС

Разработчики антивирусов часто предлагают бесплатные образы своих загрузочных дисков. Нужны они в первую очередь для избавления от зловредов, уже поразивших установленную ОС. Если раньше такие образы можно было просто скачать и добавить на флешку, вызывая их командой map

, то сейчас структура загрузочных дисков сильно усложнилась. Для их гарантированной работы приходится создавать временные файловые метки, считывать идентификаторы тома и выполнять кучу проверок. К тому же дисковая подсистема компьютера

может быть сложной, и на очередном этапе загрузчик антивируса потеряется при сдвиге разделов.

Запись образа с антивирусом на чистую флешку обычно выполняется элементарно - отдельной программой с сайта разработчика или какой-либо универсальной утилитой, например UNetbootin . При этом ручное добавление антивируса в мультизагрузку требует неплохих познаний GRUB, общих навыков программирования и серии тестов. Поэтому мы воспользуемся утилитой WinSetupFromUSB , которая делает большую часть рутинных операций автоматически.

Здесь надо определиться: будешь ли ты использовать только ее или хочешь сделать кастомную флешку вручную. Ниже я привожу строки для ручной интеграции, но если лень разбираться - просто последовательно добавляй образы через утилиту. Порядок не имеет значения.

Запуск Kaspersky Rescue Disk с раздела NTFS на мультизагрузочной флешке

Запуск Kaspersky Rescue Disk с раздела NTFS на мультизагрузочной флешке

Для примера возьмем образ Kaspersky Rescue Disk . При интеграции образа его можно поместить вместе с другими (у нас это каталог img). В menu.lst добавляем следующие строки:

title KAV Rescue Disk set /a dev=*0x8280&0xff root (%dev%,0) set ISO=/img/kav_rescue_10.iso map %ISO% (0xff) || map --heads=0 --sectors-per-track=0 %ISO% (0xff) set /a dev=*0x82a0&0xff debug 1 parttype (%dev%,3) | set check= debug off set check=%check:~-5,4% if “%check%”==”0x00” partnew (%dev%,3) 0 0 0 && partnew (%dev%,3) 0x00 %ISO% if not “%check%”==”0x00” echo Error! map --rehook root (0xff) chainloader (0xff)