Обзор эмуляторов и симуляторов оборудования Cisco. Используем GNS3 для связи с реальными и виртуальными машинами VirtualBox Виртуальный роутер cisco

Для изучения Cisco курсов иногда требуется работать с реальными образами, так как Packet Tracer не всегда предоставляет все нужные нам возможности, его прошивка сильно урезана. Тогда на помощь нам приходит GNS3, о котором я писал ранее. С установкой и добавлением образов не должно возникнуть проблем, я думаю.

GNS3Поэтому опишу типовую конфигурацию, которую мы будем воссоздавать:

Всё просто. На нашем реальном компьютере запускаем эмулятор GNS3. В нём работает виртуальная Cisco 2961, который цепляется к виртуальной машине VirtualBox (например, Windows XP). Можно строить конфигурации любой степени сложности, если позволят ресурсы, но мы остановимся на этой.

Итак, что нам нужно? Прежде всего, создаем новый интерфейс в системе, чтобы завернуть его в GNS3.

Для этого создаем новый интерфейс замыкания на себя (Loopback), адаптер Microsoft и сопоставляем его с облаком в GNS3.

Как ставить новый адаптер Loopback я описал в видео:

После создания интерфейса у нас появилось новое сетевое подключение в диспетчере реальной машины:

Я переименовал его в LOOPBACK, чтобы не перепутать ни с чем.

Теперь открываем GNS3:

Заходим в настройки и настраиваем VirtualBox машину:

В выпадающем списке есть все машины, которые установлены в гостевой ViBox. Выбираем любую, интересующую нас. В данном случае это Windows XP.

Далее перетаскиваем на поле GNS3 нужные нам объекты. Облако (это интерфейс в реальную машину), Виртуальную машину VirtualBox и роутер c2961, образ которого (взять можно с нашей файлопомойки) уже добавлен в гипервизор.

Заходим в настройки нашего облака C1. Здесь нам нужно указать, что оно связано с существующем интерфейсом LOOPBACK.

К сожалению, интерфейсы имеют неблагозвучные названия, поэтому приходится внимательно читать, чтобы не ошибиться. Таким же образом, кстати, можно связать виртуальную Cisco в GNS3 с любым другим интерфейсом, будь то Wireless или WAN. Выбираем нужный, кнопаем “Add”

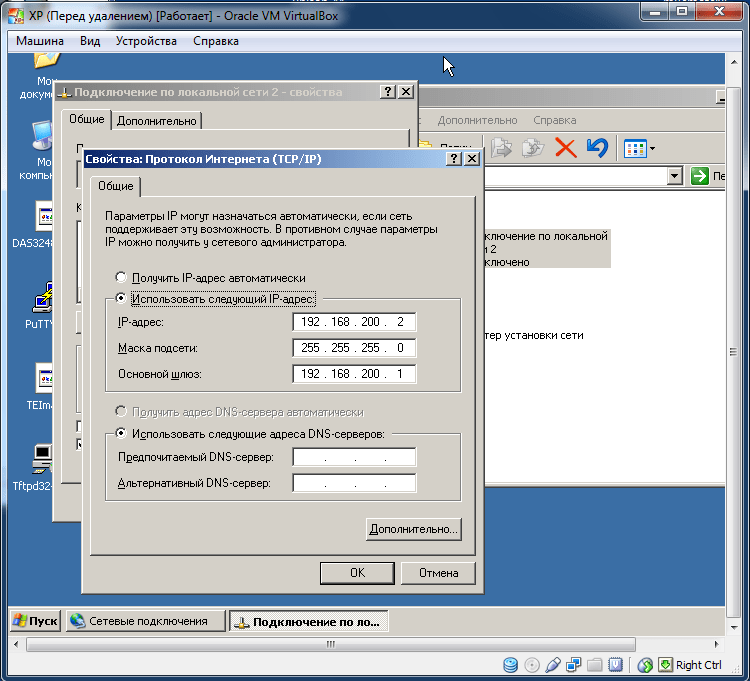

Соединяем всё связями и запускаем. Тут же стартует виртуальная машина VirtualBox (Windows XP, мы ведь её указали). Там я настраиваю сетевой интерфейс, например, даю 192.168.200.2/24, а шлюзом ставлю *.1, т.е. это будет на роутере.

Тогда и в реальной машине открываю свойства LOOPBACK и даю ему другой сетевой адрес: 192.168.100.2/24, что не пересекается с виртуальной машиной. Ну шлюзом по умолчанию является само-собой *.1 этой подсети.

Вот такая картинка в итоге:

Подключаемся к роутеру R1 и идём в Console:

Здесь я навесил IP адреса, соответствующие шлюзам по умолчанию этих машин (реальной и виртуальной)

Вот конфигурация:

R1#conf t

R1(config)#int fa0/0

R1(config-if)#ip addr 192.168.100.1 255.255.255.0

R1(config-if)#no shut

R1(config-if)#exit

R1(config)#int fa0/1

R1(config-if)#ip addr 192.168.200.1 255.255.255.0

R1(config-if)#no shut

R1(config-if)#exit

R1(config)#

То есть со стороны реальной машины вешаем IP, который является шлюзом по-умолчанию для интерфейса Loopback, а со стороны виртуальной машины – IP, который является шлюзом по умолчанию для интерфейса виртуальной машины.

Теперь можем послать PING-запрос с виртуальной машины в реальную или наоборот:

Теперь мы можем поставить какой-нибудь WireShark или учиться иным способом маршрутизировать сеть, если добавить других виртуальных машин, адресов и LOOPBACK интерфейсов! Удачи!

Всем привет.

В свое время пришлось заниматься Cisco. Не долго, но все таки. Все что связано с Cisco сейчас мега популярно. Я в свое время имел отношение к открытию локальной академии Cisco в местном университете. Год назад был на курсах " ". Но не всегда у нас есть доступ к самому оборудованию, особенно во время учебы. На выручку приходят эмуляторы. Есть таковые и для Cisco. Я начинал с Boson NetSim, а студенты почти поголовно сейчас сидят на Cisco Packet Tracer. Но тем не менее этими двумя видами набор симуляторов не ограничивается.

Некоторое время назад мы в своём цикле «Сети для самых маленьких» перешли на эмулятор GNS3, который лучше удовлетворял нашим потребностям, чем Cisco Packet Tracer.

Но какие вообще у нас есть альтернативы? О них расскажет Александр aka Sinister, у которого пока нет аккаунта на хабре.

Существует достаточно большое количество симуляторов и эмуляторов для оборудования Cisco Systems. В этом небольшом обзоре я постараюсь показать все существующие инструменты, которые решают эту задачу. Информация будет полезна тем, кто изучает сетевые технологии, готовится сдавать экзамены Cisco, собирает рэки для траблшутинга или исследует вопросы безопасности.

Немного терминологии.

Симуляторы — имитируют некий набор команд, он вшит и стоит только выйти за рамки, сразу получим сообщение об ошибке. Классический пример — Cisco Packet Tracer.

Эмуляторы же напротив — позволяют проигрывать (выполняя байт трансляцию) образы (прошивки) реальных устройств, зачастую без видимых ограничений. В качестве примера — GNS3/Dynamips.

Первым рассмотрим Cisco Packet Tracer.

1. Cisco Packet Tracer

Этот симулятор доступен как под Windows, так и для Linux, бесплатно для учащихся Сетевой Академии Cisco.

В 6-й версии появились такие вещи как:

- IOS 15

- Модули HWIC-2T и HWIC-8A

- 3 новых устройства (Cisco 1941, Cisco 2901, Cisco 2911)

- Поддержка HSRP

- IPv6 в настройках конечных устройств (десктопы).

Ощущение такое, что новый выпуск был как раз приурочен к обновлению экзамена CCNA до версии 2.0.

Его плюсы — дружественность и логичность интерфейса. Кроме этого в нем удобно проверять работу разных сетевых сервисов, вроде DHCP/DNS/HTTP/SMTP/POP3 и NTP.

И одна из самых интересных фич — это возможность перейти в режим simulation и увидеть перемещения пакетов с замедлением времени.

Мне это напомнило ту самую Матрицу.

- Практически всё, что выходит за рамки CCNA, на нем собрать не получится. К примеру, EEM отсутствует напрочь.

- Так же иногда могут проявляться разнообразные глюки, которые лечатся только перезапуском программы. Особенно этим славится протокол STP.

Что имеем в итоге?

Неплохой инструмент для тех кто только начал свое знакомство с оборудованием компании Cisco.

Следующий — GNS3, который представляет собой графический интерфейс (на Qt) для эмулятора dynamips.

Свободный проект, доступен под Linux, Windows и Mac OS X. Сайт проекта GNS — www.gns3.net. Но большинство его функций, призванных улучшить производительность, работают только под Linux (ghost IOS, который срабатывает в случае использования множества одинаковых прошивок), 64 битная версия так же только для Linux. Текущая версия GNS на данный момент — 0.8.5. Это эмулятор, который работает с настоящими прошивками IOS. Для того чтобы им пользоваться, у вас должны быть прошивки. Скажем, вы купили маршрутизатор Cisco, с него можно их и вытащить. К нему можно подключать виртуальные машины VirtualBox или VMware Workstation и создавать достаточно сложные схемы, при желании можно пойти дальше и выпустить его в реальную сеть. Кроме того, Dynamips умеет эмулировать как старые Cisco PIX, так и небезызвестную Cisco ASA, причем даже версии 8.4.

Но при всем этом есть масса недостатков.

Количество платформ строго ограничено: запустить можно только те шасси, которые предусмотрены разработчиками dynamips. Запустить ios 15 версии возможно только на платформе 7200. Невозможно полноценно использовать коммутаторы Catalyst, это связано с тем что на них используется большое количество специфических интегральных схем, которые соответственно крайне сложно эмулировать. Остается использовать сетевые модули (NM) для маршрутизаторов. При использовании большого количества устройств гарантированно будет наблюдаться проседание производительности.

Что имеем в сухом остатке?

Инструмент, в котором можно создавать достаточно сложные топологии, готовиться к экзаменам уровня CCNP, с некоторыми оговорками.

3. Boson NetSim

Пару слов о симуляторе Boson NetSim, который недавно обновился до 9-й версии.

Выпускается только под Windows, цена колеблется от 179$ за CCNA и до 349$ за CCNP.

Представляет собой некий сборник лабораторных работ, сгруппированный по темам экзамена.

Как можно наблюдать по скриншотам, интерфейс состоит из нескольких секций: описание задачи, карта сети, в левой части находится список всех лаб. Закончив работу, можно проверить результат и узнать все ли было сделано. Есть возможность создания собственных топологий, с некоторыми ограничениями.

Основные фичи Boson NetSim:

- Поддерживает 42 маршрутизатора, 6 коммутаторов и 3 других устройства

- Симулирует сетевой трафик с помощью технологии виртуальных пакетов

- Предоставляет два различных стиля просмотра: режим Telnet’а или режим подключения по консоли

- Поддерживает до 200 устройств на одной топологии

- Позволяет создавать свои собственные лаборатории

- Включает в себя лаборатории, которые поддерживают симуляцию SDM

- Включает в себя не-Cisco устройства, такие как TFTP Server, TACACS + и генератор пакетов (это, вероятно, те самые 3 других устройства)

Недостатки у него те же, что и в Packet Tracer.

Тем, кому не жалко определенной суммы, и при этом не хочется разбираться и создавать свои топологии, а хочется просто попрактиковаться перед экзаменом, будет очень кстати.

Официальный сайт — www.boson.com/netsim-cisco-network-simulator.

4. Cisco CSR

Теперь рассмотрим достаточно свежий Cisco CSR.

Относительно недавно появился виртуальный Cisco Cloud Service Router 1000V.

Он доступен на официальном сайте Cisco.

Чтобы скачать этот эмулятор, достаточно просто зарегистрироваться на сайте. Бесплатно. Контракт с Cisco не требуется. Это действительно событие, так как ранее Cisco всеми способами боролась с эмуляторами и рекомендовала только арендовать оборудование. Скачать можно, к примеру, OVA файл, который представляет собой виртуальную машину, судя по всему, RedHat или его производные. Виртуальная машина при каждом запуске подгружает iso образ, внутри которого можно найти CSR1000V.BIN, который и является собственно прошивкой. Ну а Linux выступает в роли враппера (wrapper) — то есть преобразователя вызовов. Некоторые требования, которые указаны на сайте - память DRAM 4096 MB Flash 8192 MB. При сегодняшних мощностях это не должно доставить проблем. CSR можно использовать в топологиях GNS3 или в связке с виртуальным коммутатором Nexus.

CSR1000v выполнен в виде виртуального маршрутизатора (примерно как Quagga, но IOS от Cisco), который крутится на гипервизоре в качестве экземпляра клиента и предоставляет сервисы обычного маршрутизатора ASR1000. Это может быть что-то простое, как базовая маршрутизация или NAT, и вплоть до таких вещей, как VPN MPLS или LISP. В итоге имеем практически полноценный провайдерский Cisco ASR 1000. Скорость работы достаточно неплохая, работает в реальном времени.

Не обошлось и без недостатков. Бесплатно можно использовать только ознакомительную лицензию, которая длится всего 60 дней. Кроме того в этом режиме пропускная способность ограничена до 10, 25 или 50 Mbps. После окончания такой лицензии скорость упадет до 2.5 Mbps. Стоимость лицензии на 1 год обойдется примерно в 1000$.

5. Cisco Nexus Titanium

Titanium – это эмулятор операционной системы коммутаторов Cisco Nexus, которая еще называется NX-OS. Nexus’ы позиционируются как коммутаторы для ЦОД-ов.

Этот эмулятор был создан непосредственно компанией Cisco, для внутреннего использования.

Образ Titanium 5.1.(2) собранный на основе VMware некоторое время назад, попал в публичный доступ. А спустя некоторое время появился и Cisco Nexus 1000V, который можно вполне легально приобрести отдельно или в составе редакции vSphere Enterprise Plus компании Vmware. Можно наблюдать на сайте — www.vmware.com/ru/products/cisco-nexus-1000V/

Отлично подойдет для всех, кто готовится сдавать трек Data Center. Имеет некоторую особенность – после включения начинается процесс загрузки (как и в случае CSR тоже увидим Linux) и останавливается. Создается впечатление что все зависло, но это не так. Подключение к этому эмулятору проводится через именованные каналы.

Именованный канал — это один из методов межпроцессного взаимодействия. Существуют как в Unix подобных системах так и в Windows. Для подключения достаточно открыть к примеру putty, выбрать тип подключения serial и указать \\.\pipe\vmwaredebug.

Используя GNS3 и QEMU (легкий эмулятор ОС, который идет в комплекте с GNS3 под Windows), можно собирать топологии, в которых будут задействованы коммутаторы Nexus. И опять же можно выпустить этот виртуальный коммутатор в реальную сеть.

6. Cisco IOU

Ну и наконец знаменитый Cisco IOU (Cisco IOS on UNIX) — это проприетарный софт, который официально не распространяется вообще никак.

Существует мнение, что Cisco может отследить и идентифицировать того, кто использует IOU.

При запуске происходит попытка HTTP POST запроса на сервер xml.cisco.com. Данные, которые при этом отправляются, включают в себя hostname, логин, версию IOU и т.д.

Известно, что Cisco TAC использует именно IOU. Эмулятор пользуется большой популярностью у тех, кто готовится к сдаче CCIE. Изначально работал только под Solaris, но со временем был портирован и на Linux. Состоит из двух частей — l2iou и l3iou, по названию можно догадаться, что первый эмулирует канальный уровень и коммутаторы, а второй — сетевой и маршрутизаторы.

Автором web-интерфейса является Andrea Dainese. Его сайт: www.routereflector.com/cisco/cisco-iou-web-interface/. На самом сайте нет ни IOU ни каких-либо прошивок, более того автор заявляет, что веб интерфейс был создан для людей которые имеют право на использование IOU.

И небольшие итоги напоследок.

Как оказалось, на данный момент существует достаточно широкий спектр эмуляторов и симуляторов оборудования компании Cisco. Это позволяет практически полноценно готовиться к экзаменам различных треков (классического R/S, Service Provider и даже Data Center). Приложив определенные усилия можно собирать и тестировать разнообразнейшие топологии, проводить исследования уязвимостей и при необходимости выпускать эмулируемое оборудование в реальную сеть.

Хотим рассказать про операционную систему IOS , разработанную компанией Cisco . Cisco IOS или Internetwork Operating System (межсетевая операционная система) это программное обеспечение, которое используется в большинстве коммутаторов и маршрутизаторов Cisco (ранние версии коммутаторов работали на CatOS ). IOS включает в себя функции маршрутизации, коммутации, межсетевого взаимодействия и телекоммуникаций, интегрированных в мультизадачную операционную систему.

Не все продукты Cisco используют IOS . Исключения составляют продукты безопасности ASA , которые используют операционную систему Linux и роутеры-маршрутизаторы, которые запускают IOS-XR . Cisco IOS включает в себя ряд различных операционных систем, работающих на различных сетевых устройствах. Существует много различных вариантов Cisco IOS: для коммутаторов, маршрутизаторов и других сетевых устройств Cisco, версии IOS для определенных сетевых устройств, наборы функций IOS, предоставляющие различные пакеты функций и сервисов.

Сам файл IOS имеет размер в несколько мегабайт и хранится в полупостоянной области памяти под названием flash . Флэш-память обеспечивает энергонезависимое хранилище. Это означает, что содержимое памяти не теряется, когда устройство теряет питание. Во многих устройствах Cisco IOS копируется из флэш-памяти в оперативное запоминающее устройство ОЗУ (RAM), когда устройство включено, затем IOS запускается из ОЗУ, когда устройство работает. ОЗУ имеет множество функций, включая хранение данных, которые используются устройством для поддержки сетевых операций. Работа IOS в ОЗУ повышает производительность устройства, однако ОЗУ считается энергозависимой памятью, поскольку данные теряются во время цикла питания. Цикл питания - это когда устройство намеренно или случайно отключается, а затем снова включается.

Управление устройствами с IOS происходит при помощи интерфейса командной строки (CLI ), при подключении при помощи консольного кабеля, по Telnet , SSH либо при помощи AUX порта.

Названия версий Cisco IOS состоят из трех чисел, и нескольких символов a.b(c.d)e , где:

- a – номер основной версии

- b – номер младшей версии (незначительные изменения)

- c – порядковый номер релиза

- d – промежуточный номер сборки

- e (ноль, одна или две буквы) – идентификатор последовательности выпуска программного обеспечения, такой как none (который обозначает основную линию), T (Technology), E (Enterprise), S (Service provider), XA специальный функционал, XB как другой специальный функционал и т. д.

Rebuild – часто ребилды выпускаются чтобы исправить одну конкретную проблему или уязвимость для данной версии IOS. Ребилды производятся либо для быстрого устранения проблемы, либо для удовлетворения потребностей клиентов, которые не хотят обновляться до более поздней крупной версии, поскольку они могут использовать критическую инфраструктуру на своих устройствах и, следовательно, предпочитают свести к минимуму изменения и риск.

Interim release – промежуточные выпуски, которые обычно производятся на еженедельной основе и образуют срез текущих наработок в области развития.

Maintenance release – протестированные версии, которые включают в себя усовершенствования и исправления ошибок. Компания Cisco рекомендует, по возможности, обновлять ПО до версии Maintenance.

Стадии развития:

- Early Deployment (ED) – ранее развертывание, вводятся новые функции и платформы.

- Limited Deployment (LD) – первоначальная лимитированная развертка, включают в себя исправления ошибок.

- General Deployment (GD) – общее развертывание ОС, происходит тестирование, доработка и подготовка к выпуску окончательной версии. Такие выпуски, как правило, стабильны на всех платформах

- Maintenance Deployment (MD) – эти выпуски используются для дополнительной поддержки, исправлений ошибок и постоянного обслуживания программного обеспечения.

Большинство устройств Cisco, которые используют IOS , также имеют один или несколько «наборов функций» или «пакетов» - Feature Set . Например, выпуски Cisco IOS, предназначенные для использования на коммутаторах Catalyst, доступны как «стандартные» версии (обеспечивающие только базовую IP-маршрутизацию), «расширенные» версии, которые предоставляют полную поддержку маршрутизации IPv4 и версии «расширенных IP-сервисов», которые предоставляют расширенные функции, а также поддержку IPv6.

Каждый отдельный feature set соответствует одной категории услуг помимо базового набора (IP Base – Static Routes, OSPF, RIP, EIGRP. ISIS, BGP, IMGP, PBR, Multicast):

- IP-данные (Data – добавляет BFD, IP SLAs, IPX, L2TPv3, Mobile IP, MPLS, SCTP)

- Голос (Unified Communications – CUBE, SRST, Voice Gateway, CUCME, DSP, VXML)

- Безопасность и VPN (Security - Firewall, SSL VPN, DMVPN, IPS, GET VPN, IPSec)

Полезна ли Вам эта статья?

Пожалуйста, расскажите почему?

Нам жаль, что статья не была полезна для вас:(Пожалуйста, если не затруднит, укажите по какой причине? Мы будем очень благодарны за подробный ответ. Спасибо, что помогаете нам стать лучше!

Многоуровневый виртуальный полигон на персональном компьютереСтатья:

В настоящее время технологии виртуализации являются неотъемлемой составляющей IT-мира. Помимо промышленного применения технологии виртуальных машин, позволяющей сократить совокупную стоимость владения IT-инфраструктурой, о чем уже несколько лет пишут все кому не лень, технология также широко используется для изучения или тестирования системного, сетевого и прикладного программного обеспечения.

В большинстве публикаций чаще всего рассматривается виртуализация первого уровня. На одном или нескольких физических компьютерах, связанных реальными сетями, на базе некоторого ПО виртуализации функционирует множество виртуальных машин (VM), связанных виртуальными сетями (также эмулируемых при помощи ПО виртуализации), которые при необходимости связываются с реальными сетями через сетевые адаптеры физических компьютеров. Иными словами чаще всего рассматривается уровень реальных устройств и один уровень виртуальных объектов (обычно машин, на базе которых функционируют те или иные ОС). Правда, если быть более точным, в примерах, рассматриваемых в публикациях, неявно присутствуют объекты второго или более глубоких уровней виртуализации, но авторы практически никогда не акцентируют на этом свое внимание.

Рассмотрим следующую сеть, которая придумана исключительно ради примера, и сама по себе особой практической ценности в себе не несет (каждый может выбрать для себя любой другой пример, в том числе из реальной практики). Имеются две компании, у каждой есть головной офис с сервером в одной географической точке, и филиал с рабочей станцией в другой географической точке. Географические точки разделяет некоторый MPLS-backbone на базе маршрутизаторов Cisco. Для каждой компании в отдельности организован Layer 2 VPN между головным офисом и филиалом посредством технологии Ethernet over MPLS (EoMPLS) для возможности «прозрачного» взаимодействия на канальном уровне (Ethernet) между рабочей станцией и сервером через MPLS-backbone.

Ниже показана физическая структура рассматриваемой сети.

Также ниже показана логическая структура взаимодействия рабочих станций и серверов рассматриваемой сети. В каждой из компаний рабочая станция и сервер могут «прозрачно» взаимодействовать друг с другом, и изолированы от рабочей станции и сервера другой компании.

Задача заключается в том, что требуется эту сеть смоделировать и протестировать, в частности взаимодействие рабочих станций c серверами через EoMPLS среду, и все это необходимо выполнить, располагая одним единственным персональным компьютером. Достаточно знакомая ситуация для большинства специалистов по системным и сетевым технологиям, перед которыми возникает аналогичная задача и у которых, как правило, нет под рукой ни лишних компьютеров, ни, тем более уж, маршрутизаторов Cisco.

Что же, реальные компьютеры легко заменяются виртуальными машинами, создаваемых и запускаемых при помощи того или иного программного обеспечения, реализующих технологию виртуальных машин, например, того же VMware Workstation 6.0 (в этой статье автор рассматривает многоуровневую виртуализацию на примере именно данного программного обеспечения). Для моделирования маршрутизаторов Cisco c поддержкой EoMPLS хорошо подходит популярный симулятор Dynamips (а также удобная и наглядная графическая среда к нему - GNS3). Однако, возникает проблема: можно отдельно смоделировать виртуальные машины с установленными на них «реальными» полнофункциональными ОС MS Windows, и отдельно - маршрутизаторы Cisco c «реальными» полнофункциональными ОС Cisco IOS, но как увязать между собой две среды моделирования по сети?

Тем не менее, выход из ситуации есть. В VMware Workstation можно привязывать виртуальные коммутаторы VMnet к сетевым адаптерам физического компьютера (утилитой Virtual Network Editor), а виртуальные сетевые адаптеры виртуальных машин, соответственно, привязывать к соответствующим виртуальным коммутаторам VMnet (при конфигурировании виртуальной машины). Ниже показан пример такой привязки посредством виртуального коммутатора VMnet0:

В свою очередь, в среде GNS3 на базе Dynamips имеется объект типа «Cloud», который можно также проецировать на сетевые адаптеры физического компьютера. После этого объект можно подсоединять к сетевым интерфейсам других объектов среды GNS3, в том числе к интерфейсам маршрутизаторов Cisco. Следует особо отметить, что объект типа «Cloud» по сути своей не является каким-либо полноценным виртуальным устройством - это все лишь виртуальная «точка стыка» (как разъем на коммутационной панели), которую с сетевой точки зрения можно на что-нибудь спроецировать, например, на сетевой адаптер компьютера. Забегая вперед, также отметим, что объекты «Computer» и «Server», используемые в среде GNS3 также являются объектами типа «Cloud» (простыми «точками стыка» с соответствующими иконками для наглядности), а вовсе не какими-то эмуляциями компьютера или сервера программными средствами, как это, например, делается в учебном симуляторе Cisco Packet Tracer.

Ниже показан пример проецирования объекта типа «Cloud» C0, соединенного с сетевым интерфейсом маршрутизатора R0 в среде GNS3, на сетевой адаптер физического компьютера:

Неопытных специалистов может смутить длинный код (идентификатор сетевого транспорта, назначаемый ОС MS Windows для сетевого адаптера) в настройках, и чтобы не запутаться в названиях сетевого подключения, названиях сетевого адаптера, MAC-адресе адаптера и его идентификаторе, можно воспользоваться встроенной в ОС MS Windows утилитой GETMAC, запускаемой с ключом V (Verbose - подробная информация):

Таким образом, через подобное «двустороннее проецирование» на канальном уровне OSI (по сути Layer 2 Bridging) на один и тот же сетевой адаптер физического компьютера виртуальные маршрутизаторы в среде GNS3 на базе Dynamips могут на Ethernet-уровне взаимодействовать с виртуальными машинами в среде VMware Workstation (это многократно проверено экспериментально). Напрямую увязать по сети коммутаторы VMnet из VMware-среды с объектами типа «Cloud» (точками стыка) из GNS3 на базе Dynamips, увы, нет возможности (по крайней мере, без применения каких-либо специальных программных средств).

Теперь возникает новая загвоздка: количество сетевых «точек соприкосновения» между VMware-средой и Dynamips-средой может быть далеко не одно, а несколько (в рассматриваемом примере их 4 - две рабочие станции и два сервера), в то время как на физическом компьютере может быть один-два или вообще ни одного сетевого адаптера. К тому же, привязанность к сетевым адаптерам физического компьютера в любом случае мысль не самая разумная с точки зрения безопасности. Наконец, мы и не особо стремимся все разместить на первом уровне виртуализации, цель данной статьи - многоуровневая виртуализация.

В этой ситуации мы прибегнем к следующей нехитрой уловке: никто нам не мешает создать еще одну вспомогательную виртуальную машину с необходимым количеством сетевых адаптеров (столько, сколько нужно точек «соприкосновения»), установить на нее ОС, и самое главное - программное обеспечение GNS3 на базе Dynamips. Потом уже в GNS3 создать, настроить и запустить требуемую для моделирования сеть на базе маршрутизаторов Cisco. Таким образом, маршрутизаторы Cisco «переезжают» на второй уровень виртуализации (на первом находится сама вспомогательная виртуальная машина). Сетевые «точки соприкосновения» будут осуществляться через соответствующие объекты типа «Cloud» (точки стыка) в GNS3 на базе Dynamips, привязанные к соответствующим сетевым адаптерам виртуальной машины CISCONET, которые, в свою очередь, привязаны к соответствующим виртуальным коммутаторам VMnet, к которым мы можем подсоединять другие виртуальные машины. В нашем примере мы будем использовать вспомогательную виртуальную машину CISCONET с 4-мя сетевыми адаптерами (VMware Workstation 6.0 поддерживает до 10 сетевых адаптеров для виртуальной машины), привязанных к соответствующим виртуальным коммутаторам VMnet.

Таким образом, мы и приходим к двум уровням виртуализации: VMware-инфраструктура внутри физического компьютера (1-й уровень виртуализации), и Dynamips-инфраструктура внутри вспомогательной виртуальной машины (2-й уровень виртуализации).

Наконец, если вспомнить, что EoMPLS - это тоже своего рода виртуализация средствами Cisco IOS, то увидим, что в рассматриваемом примере имеется еще и 3-й уровень виртуализации. На 3-м уровне виртуализации находятся виртуальное «облако» MPLS и виртуальные цепочки передачи данных (virtual circuits) поверх этого облака, которые эмулируются средствами Cisco IOS на двух маршрутизаторах Cisco.

В итоге мы получаем следующую многоуровневую схему виртуализации:

Как видно из схемы выше, компьютер экспериментатора находится на уровне реальных объектов и с сетевой точки зрения полностью изолирован от виртуальных машин и виртуальных маршрутизаторов, что вполне разумно и правильно. Первый уровень виртуализации обеспечивается программным обеспечением VMware Workstation, на этом уровне находятся виртуальные рабочие станции (WINPC1, WINPC2), виртуальные серверы (WINSRV1, WINSRV2), и вспомогательная виртуальная машина CISCONET, а также виртуальные коммутаторы VMnet3-VMnet6. Второй уровень виртуализации обеспечивается программным средством GNS3 на базе Dynamips, работающим на виртуальной машине CISCONET, на этом уровне находятся виртуальные маршрутизаторы Cisco (R1, R2), а также виртуальные коммутаторы SW1-SW4, подсоединенные к соответствующим сетевым интерфейсам маршрутизаторов (R1, R2). Сетевое взаимодействие между первым и вторым уровнем виртуализации осуществляется за счет «двустороннего проецирования» на канальном уровне OSI: виртуальные коммутаторы VMnet3-VMnet6 привязаны к соответствующим сетевым адаптерам LAN1-LAN4 вспомогательной виртуальной машины CISCONET, а соответствующие порты виртуальных коммутаторов SW1-SW4 посредством соответствующих объектов типа «Cloud» (на схеме они не показаны, поскольку по сути своей они являются простыми «точками стыка» и не более того), также привязаны к соответствующим сетевым адаптерам LAN1-LAN4 вспомогательной виртуальной машины CISCONET. Наконец, третий уровень виртуализации обеспечивается средствами ОС Cisco IOS, работающими на виртуальных маршрутизаторах, на этом уровне находятся виртуальное MPLS-облако и виртуальные цепочки (VC 111, VC 222) по технологии EoMPLS. Виртуальные цепочки EoMPLS средствами самой ОС Cisco OS проецируются на соответствующие интерфейсы виртуальных маршрутизаторов (R1, R2) и тем самым обеспечивается сетевое взаимодействие между вторым и третьим уровнем виртуализации.

Перейдем теперь непосредственно к результатам моделирования этой многоуровневой конструкции на персональном компьютере. Вот как все выглядит после создания, настройки и запуска виртуальных машин, включая CISCONET, внутри которой также создана, настроена и запущена сеть с маршрутизаторами Cisco:

В виртуальной машине CISCONET четыре сетевых адаптера: LAN1, LAN2, LAN3 и LAN4, которые привязаны к соответствующим виртуальным коммутаторам VMnet3, VMnet4, VMnet5 и VMnet6. В свою очередь, сетевой адаптер виртуальной машины WINPC1 привязан к виртуальному коммутатору VMnet3, сетевой адаптер WINPC2 - к VMnet4, сетевой адаптер WINSRV1 - к VMnet5 и сетевой адаптер WINSRV2 - к VMnet6. Так реализуется одна сторона точек «соприкосновения»: виртуальные машины WINPC1, WINPC2, WINSRV1 и WINSRV2 могут взаимодействовать с виртуальной машиной CISCONET через соответствующие сетевые адаптеры этой машины. Очень важно отметить, что какая-либо коммутация или маршрутизация между сетевыми адаптерами виртуальной машины CISCONET средствами самой ОС MS Windows на этой машине по определению должна быть запрещена. В свою очередь, на машине CISCONET запущена среда GNS на базе Dynamips, в которой работают два виртуальных маршрутизатора Cisco. Соответствующие интерфейсы маршрутизаторов подсоединены к соответствующим виртуальным коммутаторам SW1, SW2, SW3 и SW4 (не путать их с виртуальными коммутаторами VMnet), а коммутаторы, в свою очередь, подключены к соответствующим объектам PC1, PC2, SRV1 и SRV2 (не путать их с виртуальными машинами VMware c аналогичными названиями). PC1, PC2, SRV1 и SRV2 по сути являются объектами типа «Cloud» - простыми «точками стыка», спроецированными на соответствующие сетевые адаптеры LAN1, LAN2, LAN3 и LAN4 виртуальной машины CISCONET. Таким образом, реализуется вторая сторона точек «соприкосновения»: соответствующие интерфейсы маршрутизаторов также могут взаимодействовать с виртуальной машиной CISCONET через соответствующие сетевые адаптеры этой машины.

Ниже частично показано, как реализуются необходимые привязки между виртуальными коммутаторами VMnet и сетевыми адаптерами виртуальной машины CISCONET, а также между объектами PC1, PC2, SRV1 и SRV2 (точками стыка) и сетевыми адаптерами виртуальной машины CISCONET. На снимке экрана видно окно с конфигурационным файлом виртуальной машины CISCONET, на котором видны MAC-адреса сетевых адаптеров и привязка к виртуальным коммутаторам VMnet. В другом окне отображена таблица сетевых подключений виртуальной машины CISCONET и соответствующие им названия сетевых адаптеров (присвоенные в ОС MS Windows этой машины), MAC-адреса адаптеров и идентификаторы сетевого транспорта. Наконец, в третьем окне отображено привязка объекта PC1 типа «Cloud» (точки стыка) к соответствующему идентификатору сетевого транспорта виртуальной машины CISCONET.

Для того чтобы не запутаться в сетевых привязках между различными объектами на различных уровнях виртуализации, сведем их в одну наглядную таблицу:

| Сеть | Виртуальные машины VMware | Виртуальный коммутатор VMware | Сетевое подключение CISCONET | MAC-адрес сетевого адаптера CISCONET | Идентификатор сетевого транспорта CISCONET | Объект «Cloud» в GNS3 | Виртуальный коммутатор в GNS3 | Виртуальный маршрутизатор Cisco и сетевой интерфейс | Виртуальная цепочка EoMPLS |

|---|---|---|---|---|---|---|---|---|---|

| Уровень виртуализации 1 | Уровень 2 | Уровень 3 | |||||||

| 1 | WINPC1 CISCONET | VMnet3 | LAN1 | 00:0c:29:25:1f:ac | C0E98EFF-BFA7- 472F-A5C0-A22293E1EE26 | PC1 | SW1 | R1: FA0/0 | VC 111 |

| 2 | WINPC2 CISCONET | VMnet4 | LAN2 | 00:0c:29:25:1f:b6 | 390F3C01-A168- 40D8-A539- 1E417F3D6E1B | PC2 | SW2 | R1: FA0/1 | VC 222 |

| 3 | WINSRV1 CISCONET | VMnet5 | LAN3 | 00:0c:29:25:1f:c0 | 6577836B-60A3- 4891-931C- 232ED8B2F8F2 | SRV1 | SW3 | R2: FA0/0 | VC 111 |

| 4 | WINSRV2 CISCONET | VMnet6 | LAN4 | 00:0c:29:25:1f:ca | 7834C67F-12F2- 4559-BEF4- C170C3E0B7DC | SRV2 | SW4 | R2: FA0/1 | VC 222 |

Теперь перейдем к результатам тестирования. На нижеприведенном снимке экрана видно, что соответствующие рабочие станции и сервера «видят» друг друга по сети (в том числе при помощи сетевых служб, использующих широковещательные запросы) сквозь MPLS-облако, благодаря виртуальным цепочкам EoMPLS. Специалистам по сетевым технологиям также будет интересно посмотреть на таблицы MPLS-коммутации и состояние виртуальных цепочек EoMPLS на маршрутизаторах Cisco. На втором снимке экрана видно, что виртуальные цепочки (VC 111, VC 222) успешно функционируют и по ним в обе стороны передано некоторое количество байтов:

Таким образом, многоуровневая виртуализация позволяет изучать и тестировать разнообразные примеры сетевой инфраструктуры, эффективно используя вычислительные ресурсы имеющегося под рукой персонального компьютера, который на сегодняшний день нередко имеет на «борту» многоядерный процессор и оперативную память большой емкости. К тому же многоуровневая виртуализация позволяет более гибко распределять вычислительные ресурсы и контролировать их использование. Так, например, в рассмотренном выше примере виртуальные маршрутизаторы работают в рамках вычислительных ресурсов вспомогательной виртуальной машины, а не реального компьютера, как это было бы в случае одноуровневой виртуализации.

Please enable JavaScript to view theНи для кого не секрет, что для построения собственной вычислительной инфраструктуры ранее приходилось прибегать к использованию специализированного оборудования, предназначенного для самых разных целей, и тратить лишнюю копейку либо на его приобретение, либо на аренду. И это только начало эпопеи, ведь дальше вся ответственность управления инфраструктурой ложилась на плечи самой компании.

С появлением технологий виртуализации и растущими требованиями к производительности, доступности и надежности вычислительных систем бизнес все чаще и чаще стал делать выбор в пользу облачных решений и виртуальных площадок надежных IaaS-провайдеров. И это вполне объяснимо: у многих организаций повышаются требования, большинство из них хотят видеть гибкие решения, развернутые максимально быстро, и не иметь при этом никаких проблем по части управления инфраструктурой.

Такой подход на сегодняшний день не является чем-то новым, наоборот, становится все более и более привычной тактикой эффективного управления предприятием/инфраструктурой.

Перераспределение и перенос большинства рабочих нагрузок с физических площадок на виртуальные в том числе обуславливает необходимость проработки вопросов реализации безопасности. Безопасность - как с физической точки зрения, так и с точки зрения виртуальной - должна быть всегда на высоте. Безусловно, на рынке ИТ существует немало решений, призванных обеспечивать и гарантировать высокий уровень защиты виртуальных сред.

Остановимся более подробно на относительно недавно анонсированном виртуальном межсетевом экране Cisco ASAv , который пришел на смену облачному фаерволу Cisco ASA 1000v. Компания Cisco на своем официальномсайте сообщает о прекращении продажи и поддержки Cisco ASA 1000v, представив в замену флагманское средство защиты облачных, виртуальных инфраструктур в лице продукта Cisco ASAv.

Вообще стоит отметить, что за последние годы Cisco усилила активность в сегменте виртуализации, дополнив линейку аппаратных решений виртуализированными продуктами. Появление Cisco ASAv - очередное подтверждение этому.

Cisco ASAv (The Cisco Adaptive Security Virtual Appliance) , как было озвучено ранее, представляет собой виртуальный межсетевой экран. Ориентирован на работу в виртуальном окружении и обладает основными функциональными возможностями «железной» Cisco ASA, за исключением многоконтекстового режима и кластеризации.

Обзор Cisco ASAv

Cisco ASAv обеспечивает функциональность межсетевого экрана, выполняя защиту данных в дата-центрах и облачных окружениях. Cisco ASAv представляет собой виртуальную машину, которая может быть запущена на различных гипервизорах, включая VMware ESXi, взаимодействуя с виртуальными «свичами» для обработки трафика. Виртуальный брандмауэр может работать с различными виртуальными коммутаторами, включая Cisco Nexus 1000v, VMware dvSwitch и vSwitch. Cisco ASAv поддерживает реализацию Site-to-Site VPN, VPN удаленного доступа, а также организацию бесклиентного удаленного доступа VPN, как и на физических устройствах Cisco ASA.

Рисунок 1. Архитектура Cisco ASAv

Рисунок 1. Архитектура Cisco ASAv

Cisco ASAv использует лицензирование Cisco Smart Licensing, что в значительной степени упрощает развертывание, управление и отслеживание виртуальных экземпляров Cisco ASAv, используемых на стороне заказчиков.

Ключевые особенности и преимущества Cisco ASAv

- Единый междоменный уровень безопасности

Cisco ASAv обеспечивает единый уровень безопасности между физическими и виртуальными площадками с возможностью использования нескольких гипервизоров. В контексте построения ИТ-инфраструктуры клиенты зачастую используют гибридную модель, когда часть приложений заточена под физическую инфраструктуру компании, а другая - под виртуальную площадку с несколькими гипервизорами. Cisco ASAv использует консолидированные опции развертывания, при которых единая политика безопасности может применяться как для физических, так и для виртуальных устройств.

- Простота управления

Cisco ASAv использует программный интерфейс передачи репрезентативного состояния (Representational State Transfer, REST API) на основе обычного HTTP-интерфейса, который дает возможность управлять самим устройством, а также изменять политики безопасности и мониторить статусы состояний.

- Легкость развертывания

Cisco ASAv с заданной конфигурацией может быть развернута за очень короткий промежуток времени.

Cisco ASAv представляет семейство продуктов, доступных в следующих моделях:

Рисунок 2. Семейство продуктов Cisco ASAv

Рисунок 2. Семейство продуктов Cisco ASAv

Спецификация Cisco ASAv

| Cisco ASAv5 | Cisco ASAv10 | Cisco ASAv30 | |

| Пропускная способность с контролем состояния соединений (Maximum) | 100 Мбит/с | 1 Гбит/с | 2 Гбит/с |

| Пропускная способность с контролем состояния соединений (Multiprotocol) | 50 Мбит/с | 500 Мбит/с | 1 Гбит/с |

| Пропускная способность с VPN (3DES/AES) | 30 Мбит/с | 125 Мбит/с | 300 Мбит/с |

| Количество подключений в секунду | 8 000 | 20 000 | 60 000 |

| Количество одновременных сеансов | 50 000 | 100 000 | 500 000 |

| Количество виртуальных локальных сетей (VLAN) | 25 | 50 | 200 |

| Количество пользовательских сеансов VPN между узлами сети и с клиентом IPsec | 50 | 250 | 750 |

| Количество пользовательских сеансов VPN AnyConnect или доступа без клиентской программы | 50 | 250 | 750 |

| Количество пользователей системы защиты облаков от интернет-угроз Cisco Cloud Web Security | 250 | 1 000 | 5 000 |

| Поддержка высокой доступности | Active/standby | Active/standby | Active/standby |

| Поддержка гипервизоров | VMware ESX/ESXi 5.X, KVM 1.0 | VMware ESX/ESXi 5.X, KVM 1.0 | VMware ESX/ESXi 5.X, KVM 1.0 |

| Количество vCPU | 1 | 1 | 4 |

| Память | 2 Гб | 2 Гб | 8 Гб |

| HDD | 8 Гб | 8 Гб | 16 Гб |

Функциональность VMware, поддерживаемая в ASAv

| Функциональность | Описание | Поддержка (Да/Нет) |

| Холодное клонирование | Виртуальные машины выключаются в ходе клонирования | Да |

| DRS | Используется для динамического планирования ресурсов и распределенного управления мощностями | Да |

| Hot add | Виртуальные машины остаются запущенными в ходе добавления дополнительных ресурсов | Да |

| Hot clone (горячее клонирование) | В процессе клонирования виртуальные машины остаются запущенными | Нет |

| Hot removal (горячее удаление) | В процессе удаления ресурсов виртуальные машины остаются запущенными | Да |

| Снимки | Виртуальные машины приостанавливаются на несколько секунд | Да |

| Приостановка и возобновление | Виртуальные машины приостанавливаются, а затем возобновляют свою работу | Да |

| vCloud Director | Позволяет автоматическое развертывание виртуальных машин | Нет |

| Миграция виртуальных машин | Виртуальные машины выключаются в процессе миграции | Да |

| vMotion | Используется «живая» миграция виртуальных машин | Да |

| VMware FT (технология непрерывной доступности) | Используется для высокой доступности виртуальных машин | Нет |

| VMware HA | Минимизирует потери от сбоев физического оборудования и перезапускает виртуальные машины на другом хосте в кластере в случае сбоя | Да |

| VMware vSphere Standalone Windows Client | Да | |

| VMware vSphere Web Client | Используется для развертывания виртуальных машин | Да |

Развертывание ASAv с помощью веб-клиента VMware vSphere

Если вы решили развернуть ASAv на удаленной площадке IaaS-провайдера либо на любой другой виртуализированной площадке, во избежание неожиданных и нерабочих моментов сразу стоит обратить внимание на дополнительные требования и ограничения:

- Развертывание ASAv из файла ova не поддерживает локализацию. Необходимо убедиться, что VMware vCenter и LDAP сервера в вашем окружении используют режим совместимости ASCII.

- До установки ASAv и использования консоли виртуальных машин необходимо задать предопределенную раскладку клавиатуры (United States English).

Для установки ASAv можно воспользоваться веб-клиентом VMware vSphere. Для этого необходимо выполнить подключение с помощью предопределенной ссылки в формате . По умолчанию используется порт 9443, но в зависимости от специфики настройки значение может отличаться.

- При первоначальном обращении к веб-клиенту VMware vSphere необходимо выполнить установку плагина (Client Integration Plug-in), который доступен для скачивания непосредственно из окна аутентификации.

- После успешной установки следует переподключиться к веб-клиенту VMware vSphere и выполнить вход, введя логин и пароль.

- Перед началом установки Cisco ASAv необходимо скачать ASAv OVA файл с сайта http://cisco.com/go/asa-software , а также убедиться в наличии как минимум одного сконфигурированного сетевого интерфейса vSphere.

- В окне навигации веб-клиента VMware vSphere необходимо переключиться в панель vCenter и перейти в Hosts and Clusters . Кликая по дата-центру, кластеру или хосту, в зависимости от того, куда вы решили установить Cisco ASAv, выбрать опцию развертывания шаблона OVF (Deploy OVF Template ).

Рисунок 3. Развертывание OVF шаблона ASAv

Рисунок 3. Развертывание OVF шаблона ASAv

- В окне мастера развертывания шаблона OVF в секции Source необходимо выбрать установочный OVA файл Cisco ASAv. Обратите внимание, что в окне обзора деталей (Review Details ) выводится информация о пакете ASAv.

Рисунок 4. Обзор деталей установки ASAv

Рисунок 4. Обзор деталей установки ASAv

- Приняв лицензионное соглашение на странице Accept EULA , переходим к определению имени экземпляра Cisco ASAv и местоположения файлов виртуальной машины.

- В коне выбора конфигурации (Select

configuration

) нужно использовать следующие значения:

- Для Standalone-конфигурации выбрать 1 (или 2, 3, 4) vCPU Standalone.

- Для Failover-конфигурации выбрать 1 (или 2, 3, 4) vCPU HA Primary.

- В окне выбора хранилища (Select Storage ) определить формат виртуального диска, для экономии места полезным будет выбор опции Thin provision . Также необходимо выбрать хранилище, в котором будет запускаться ASAv.

Рисунок 5. Окно выбора хранилища

Рисунок 5. Окно выбора хранилища

- В окне конфигурации сети (Setup network ) выбирается сетевой интерфейс, который будет использоваться при работе ASAv. Обратите внимание: список сетевых интерфейсов задается не в алфавитном порядке, что порой вызывает сложности в нахождении нужного элемента.

Рисунок 6. Окно конфигурации сетевых параметров

Рисунок 6. Окно конфигурации сетевых параметров

При развертывании экземпляра ASAv с помощью диалогового окна редактирования настроек сети можно вносить изменения в сетевые параметры. На рисунке 7 показан пример соответствия идентификаторов сетевых адаптеров (Network Adapter ID) и идентификаторов сетевых интерфейсов ASAv (ASAv Interface ID).

Рисунок 7. Соответствие сетевых адаптеров и интерфейсов ASAv

Рисунок 7. Соответствие сетевых адаптеров и интерфейсов ASAv

- Нет необходимости использовать все интерфейсы ASAv, однако веб-клиент vSphere требует назначения сетей всем интерфейсам. Интерфейсы, которые не планируется задействовать, необходимо перевести в состояниеDisabled (отключены) в настройках ASAv. После развертывания ASAv в веб-консоли vSphere можно удалить лишние интерфейсы, используя диалоговое окно редактирования настроек (Edit Settings ).

- В окне кастомизации шаблона (Customize template ) необходимо выставить ряд ключевых настроек, включая конфигурацию параметров IP-адреса, маски подсети и шлюза по умолчанию. Аналогично следует задать IP-адрес клиента, разрешенный для ASDM-доступа, и, если требуется отдельный шлюз для связи с клиентом, задать его IP-адрес.

Рисунок 8. Окно кастомизации шаблона

Рисунок 8. Окно кастомизации шаблона

- Кроме того, в опции «Тип развертывания» (Type of deployment ) следует выбрать тип установки ASAv из трех возможных вариантов: Standalone, HA Primary, HA Secondary.

Рисунок 9. Выбор соответствующего типа установки ASAv

Рисунок 9. Выбор соответствующего типа установки ASAv

В окне готовности к завершению (Ready to complete ) отображается суммарная информация конфигурации Cisco ASAv. Активация опции запуска после развертывания (Power on after deployment ) позволит запустить виртуальную машину по завершении работы мастера.

- За процессом развертывания OVF-шаблона ASAv и статусом выполненных задач можно следить в консоли задач (Task Console ).

Рисунок 10. Статус развертывания OVF-шаблона

Рисунок 10. Статус развертывания OVF-шаблона

- Если виртуальная машина ASAv еще не запущена, необходимо выполнить ее старт, используя опцию запуска (Power on the virtual machine ). При первом запуске ASAv происходит считывание параметров, заданных в файле OVA, и конфигурация системных значений на его основе.

Рисунок 11. Запуск виртуальной машины ASAv

Рисунок 11. Запуск виртуальной машины ASAv

Подводя итоги по установке ASAv, не можем не отметить приятный факт, что весь процесс - от скачивания пакета, развертывания и запуска - занимает не более 15-20 минут. При этом последующие настройки, например такие как VPN, характеризуются незначительными временными затратами, тогда как при настройке физической ASA потребовалось бы гораздо больше времени. Cisco ASAv можно разворачивать и удаленно, обеспечивая гибкость и удобство процесса для компаний, использующих удаленные площадки.

От установки к управлению ASAv

Для управления ASAv можно воспользоваться старым добрым инструментом ASDM (Adaptive Security Device Manager), который представляет собой удобное решение с графическим пользовательским интерфейсом. В процессе развертывания ASAv задается доступ к ASDM, с помощью которого в дальнейшем можно выполнять различные настройки, мониторинг и устранение неисправностей. С клиентской машины, IP-адрес которой указывался в процессе развертывания, в дальнейшем и происходит подключение. Для доступа к ASDM используется веб-браузер c указанием значения IP-адреса ASAv.

Запуск ASDM

На машине, определенной в качестве клиента ASDM, необходимо запустить браузер и указать значения ASAv в формате https://asav_ip_address/admin , в результате чего появится окно со следующими опциями:

- установить ASDM Launcher и запустить ASDM;

- запустить ASDM;

- стартовать мастер запуска.

Рисунок 12. Пример запуска инструмента ASDM

Рисунок 12. Пример запуска инструмента ASDM

Установить ASDM Launcher и запустить ASDM

Для запуска установщика выбираем «Установить ASDM Launcher и запустить ASDM». В полях «имя пользователя» и «пароль» (в случае новой установки) можно не задавать значения и нажать «ОК». Без настроенной HTTPS-аутентификации доступ к ASDM происходит без указания верительных данных. В случае, если включена HTTPS-аутентификация, необходимо указать логин и пароль.

- Сохраните установщик локально и начните установку. По завершении установки ASDM-IDM Launcher запустится автоматически.

- Введите IP-адрес ASAv и нажмите «ОК».

Запустить ASDM

Также можно использовать Java Web Start для запуска ASDM напрямую, без выполнения установки. Выбираем опцию «Запустить ASDM», после чего откроется окно ASDM-IDM Launcher.

Рисунок 13. Подключение к ASAv с использованием ASDM-IDM Launcher

Рисунок 13. Подключение к ASAv с использованием ASDM-IDM Launcher

Стартовать мастер запуска

При выборе опции «Стартовать мастер запуска» (Run Startup Wizard) вы можете задать следующие параметры конфигурации ASAv

- Hostname (Имя хоста)

- Domain name (Доменное имя)

- Administrative password (Пароль администратора)

- Interfaces (Интерфейсы)

- IP addresses (IP-адреса)

- Static routes (Статические маршруты)

- DHCP server (DHCP-сервер)

- NAT rules (Правила NAT)

- and more (и другие настройки…)

Использование консоли VMware vSphere

Для выполнения начальной конфигурации, устранения неисправностей, доступа к интерфейсу командной строки (CLI) можно воспользоваться консолью ASAv, доступной из веб-клиента VMware vSphere.

Важно! Для работы с консолью ASAv необходимо установить плагин (Client Integration Plug-In).

До тех пор, пока не установлена лицензия, будет наблюдаться ограничение пропускной способности в 100 кбит. В продакшен-среде для полноценной функциональности требуется наличие лицензии. Информация о лицензии отображается в консоли ASAv.

Рисунок 15. Пример отображения информации о лицензии

Рисунок 15. Пример отображения информации о лицензии

Подключаясь к консоли ASAv, можно работать в нескольких режимах.

Привилегированный режим

- Параметр ciscoasa> в окне консоли свидетельствует о работе в режиме EXEC, в котором доступны только базовые команды. Для переключения в привилегированный режим EXEC необходимо запустить командуciscoasa> enable , после чего потребуется ввести пароль (Password), если пароль был задан, если же нет - нажать Enter.

- Вывод значения ciscoasa# в окне консоли свидетельствует о переключении в привилегированный режим. В нем возможно использование неконфигурационных команд. Для выполнения конфигурационных команд необходимо переключиться в режим конфигурации. Переключиться в него также можно из привилегированного режима.

- Для выхода из привилегированного режима используются команды disable , exit или quit.

Глобальный режим конфигурации

- Для переключения в глобальный режим конфигурации используют команду:

ciscoasa# configure terminal

- При успешном переключении в режим конфигурации отображается индикатор готовности глобального режима конфигурации, который выглядит следующим образом:

ciscoasa (config)#

- Для вызова списка всех возможных команд следует обратиться к справке:

ciscoasa (config)# help ?

После чего выводится список всех доступных команд в алфавитном порядке, как показано на рисунке 16.

Рисунок 16. Пример отображения команд в глобальном режиме конфигурации

Рисунок 16. Пример отображения команд в глобальном режиме конфигурации

- Для выхода из глобального режима конфигурации используются команды exit, quit или end .